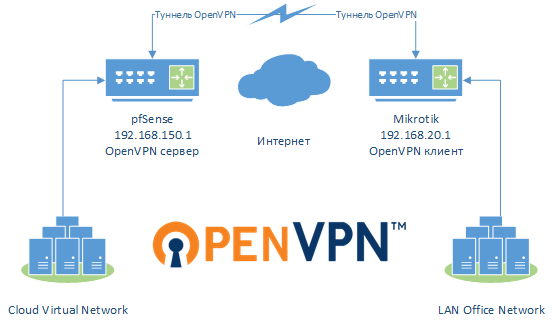

Задача-пример

Удаленная сеть 192.168.150.0/24 -> (pfSense 1.1.1.1) -> Интернет <- (2.2.2.2 MikroTik) <- 192.168.20.0/24

Настройка pfSense

1. System -> Cert Manager -> CAs

Создаем новый CA (vpn-tunnel-ca). Экспортируем «CA cert» файл (my-ca.crt).

2. System -> Cert Manager -> Certificates

Создаем 2 сертификата с использованием CA, созданным ранее — один для VPN сервера (vpn-tunnel) и один для клиента MikroTik (mik-vpn). Экспортируем файлы cert и key для сертификатов клиента (mik-vpn.crt и mik-vpn.key).

3. VPN -> OpenVPN -> Server

Создаем новый сервер VPN:

Server Mode: Peer to Peer (SSL/TLS)

Protocol: TCP (Mikrotik пока не поддерживает UDP)

Device Mode: tun

Interface: WAN

TLS Authentication: снять галочку, т.к. Mikrotik не поддерживает TLS ключи

Peer Certificate Authority: vpn-tunnel-ca

Server Certificate: vpn-tunnel

Encryption algorithm: AES-256-CBC (256-bit)

Auth Digest Algorithm: SHA1 (160-bit)

IPv4 Tunnel Network: 10.30.30.0/29

IPv4 Local Network/s: 192.168.150.0/24

IPv4 Remote Network/s: 192.168.20.0/24

Compression: No Preference

Advanced: client-to-client

4. VPN -> OpenVPN -> Client Specific Overrides

Create new override:

Common name: mik-vpn

Advanced: iroute 192.168.20.0 255.255.255.0

Настройка Mikrotik

1. Копируем 2 файла сертификатов и файл ключа в Files. Далее выполним Import этих файлов в разделе System/Certificates.

2. PPP -> Interface — создадим новый OVPN Client:

Name: ovpn-office

Connect To: 1.1.1.1

Port: 1194

Mode: ip

User: any

Certificate: mik-vpn.crt_0

Auth: sha 1

Cipher: AES-256

Add Default Route: (опция должна быть не активна)

Проверяем коннект с помощью ping, трафик должен ходить в обе стороны в обе подсети.